Nous allons maintenant créer la zone « dom1.local » sur le serveur Windows 2012.

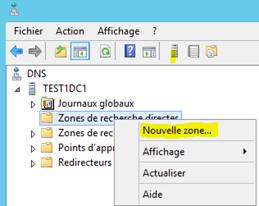

Lancer la console DNS, faire un clic droit sur "zone de recherche directe" puis nouvelle zone :

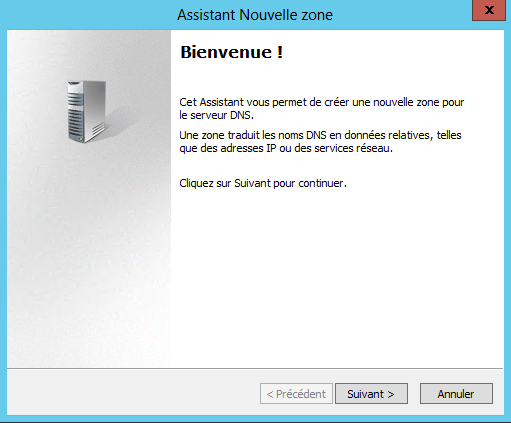

L’assistant « nouvelle zone » s’ouvre, cliquez sur suivant :

Nous allons ajouter une zone principale (coché par défaut) :