D

Dans cette série d'articles, nous allons voir quelques bonnes pratiques liées à la gestion DNS dans un environnement Active Directory et comment se protéger d'attaques de type DNS Spoofing ou DNS Cache Poisoning .

Le service DNS est un élément sensible pour un annuaire Active Directory. La pollution des zones DNS ainsi que l'empoisonnement du cache du serveur DNS intégré à Active Directory, peuvent être une solution pour une personne malveillante afin de modifier et rediriger du trafic réseau. Des zones DNS non maintenues contenant des enregistrements obsolètes peuvent être également à la source de certains problèmes réseau.

Configuration réseau des contrôleurs de domaine

Les premiers éléments concernent la configuration des contrôleurs de domaine. Il n'est pas recommandé d'utiliser plusieurs cartes réseaux sur les contrôleurs de domaine. Si le contrôleur de domaine enregistre plusieurs adresses différentes dans les zones DNS et pire encore des adresses dans des LAN différents, vous pouvez, vous retrouvez avec des problèmes de résolutions de nom.

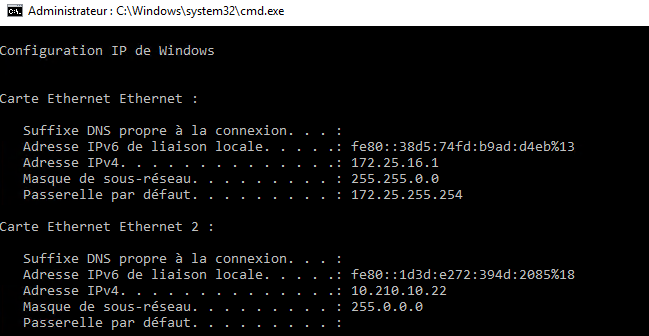

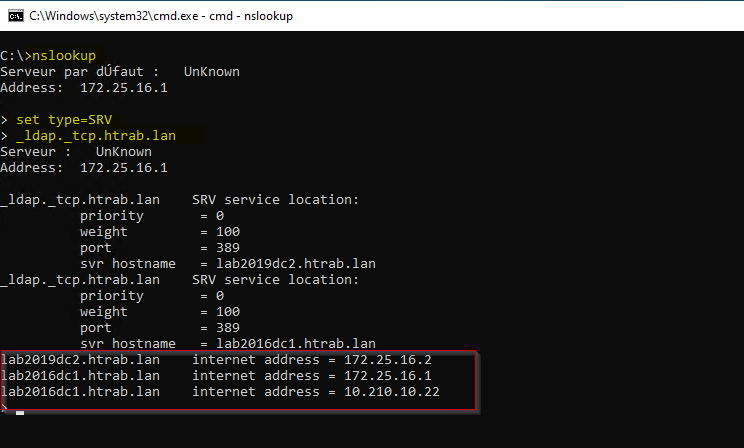

Dans notre exemple, nous disposons d'un contrôleur de domaine « Lab2016DC1 » avec deux cartes réseaux et deux adresses IP différentes.

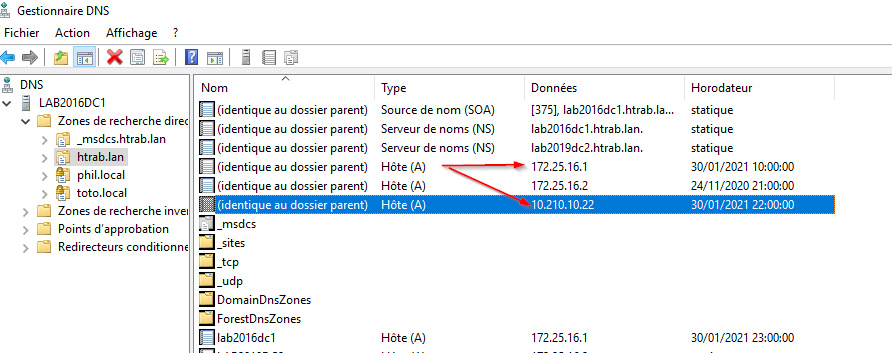

Dans les informations de la zone DNS, nous retrouvons dans l'exemple ci-dessous deux enregistrements de type A pour le serveur précédent et une des deux adresses n'est pas accessible pour les postes clients.

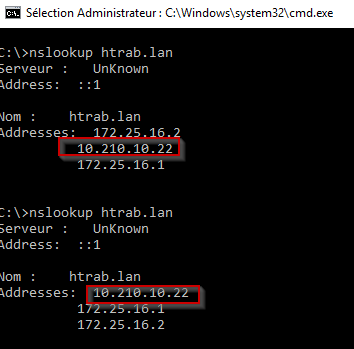

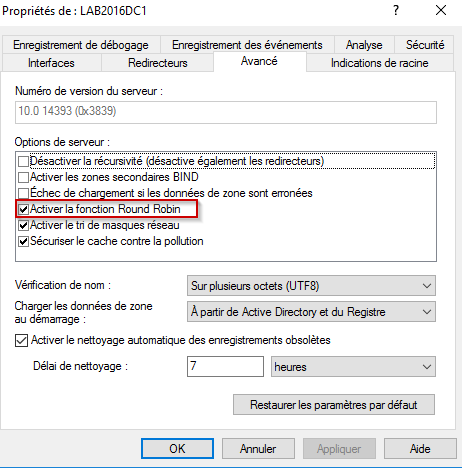

Lorsqu'on interroge avec Nslookup le nom du domaine, une liste d'IP correspondante aux adresses IP est envoyée. Le Round Robin utilisé par défaut fait que l'ordre des adresses change et l'on retrouve régulièrement l'adresse de la deuxième carte, (que les clients du domaine ne peuvent joindre) en première position.

Pour éviter ce problème, il suffit de supprimer l'option « enregistrer les adresses de cette connexion dans le système DNS. Mais il est préférable de ne pas avoir deux cartes réseaux sur les DCs.

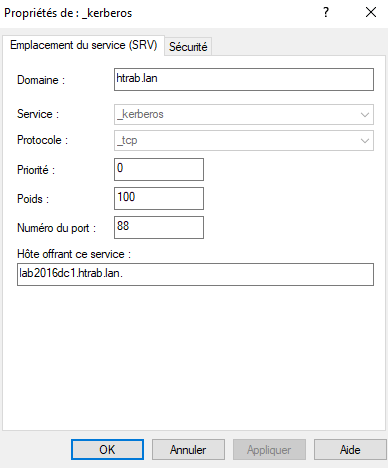

En plus de l'enregistrement A, les contrôleurs de domaine utilisent des enregistrements de services (SRV). Ces enregistrements permettent de localiser les services sur le réseau. Entre autres, les clients peuvent interroger DNS afin de localiser un serveur pour l'authentification (Kerberos).

Dans l'exemple ci-dessous, l'enregistrement SRV permet de trouver le nom d'un serveur proposant l'authentification Kerberos avec le protocole TCP. La réponse est le nom du serveur. Il faudra encore déterminer l'IP correspondant à ce nom avec une requête DNS sur l'enregistrement A (ou AAAA).

Pour retrouver un contrôleur de domaine, il suffit d'interroger les DNS à la recherche d'un service d'Active Directory, en l'occurrence le service qui répond aux demandes LDAP. En résolvant l'entrée « _ldap._tcp.mondomaine.local », le poste retrouve la liste des contrôleurs de domaine. L'enregistrement A permet de faire le lien entre le nom et l'adresse IP.

En ce qui concerne le choix du nom de domaine interne, vous pouvez vous référer à l'article suivant. Il est important de retenir que le nom DNS du domaine Active Directory ne doit pas rentrer en conflit avec un autre nom DNS, comme par exemple un nom de domaine public.

|

|

De préférence, n'utilisez qu'une seule interface réseau et adresse IP sur vos contrôleurs de domaine. Vérifiez les enregistrements A de vos contrôleurs de domaine dans la zone DNS du domaine. |

Paramètre des serveurs DNS Windows :

---

J'ai eu à plusieurs reprises des questions sur le mécanisme du round robin et sur l'impact de privilégié un DC sur proche, comme par exemple dans un environnement multi-sites. Les utilisateurs ayant testé un nslookup sur le nom du domaine constatent que la réponse contient tous les serveurs dans un ordre variant, c'est le Round Robin). Néanmoins, cela ne signifie pas que le poste client va privilégier le premier de la liste comme serveur LDAP ou serveur d'authentification.

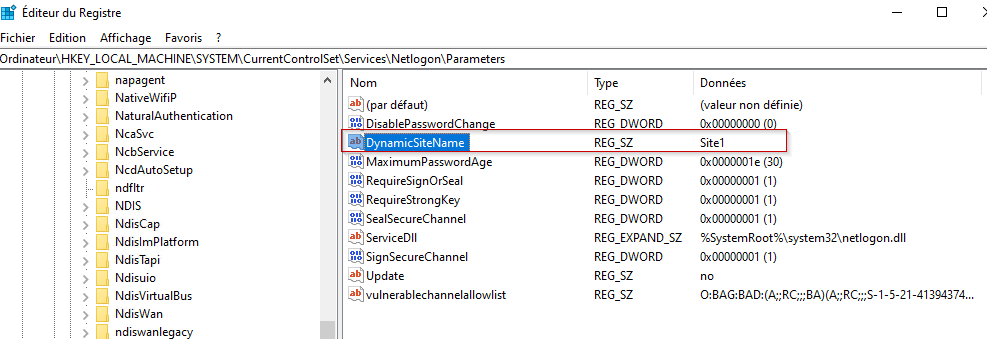

Lors de l'adhésion à un domaine, la machine recherche à joindre un DC et elle peut être orientée sur n'importe lequel par défaut. Une fois qu'elle a localisé un DC, elle va déterminer son site d'appartenance en fonction de son adresse et elle utilisera un contrôleur de domaine proche. La valeur du site est enregistrée dans le registre sous «DynamicSiteName » dans « HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters »

|

|

Il n'est pas recommandé de désactiver le « round robin » ou de modifier la priorité des enregistrements DNS. Il est préférable de bien configurer les sites, les sous-réseaux et les liens de site. Il est recommandé de conserver les paramètres par défaut. |

Zones intégrés Active Directory

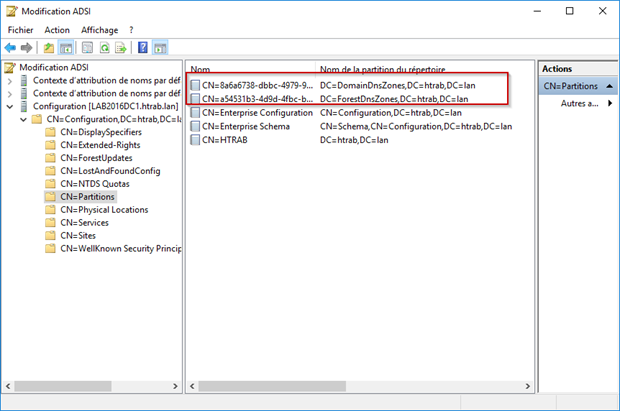

L'utilisation de zones DNS intégrées Active Directory permet de répliquer la zone sur différents contrôleurs de domaine afin de garantir la disponibilité des services DNS. Il est préférable d'utiliser des zones intégrées Active Directory, plutôt qu'un transfert de zone vers un serveur secondaire. Dans le cas des zones intégrés Active Directory les différentes zones sont accessible en écriture et le mécanisme de réplication de l'annuaire AD permet la diffusion sécurisée. Avec Windows 2003, deux nouvelles partitions d'annuaire sont apparues « ForestDNSZone » et « DomainDNSZones ». La première contenant des zones DNS répliqués sur tous les DCs de la forêt, la seconde sur les DCs du domaine.

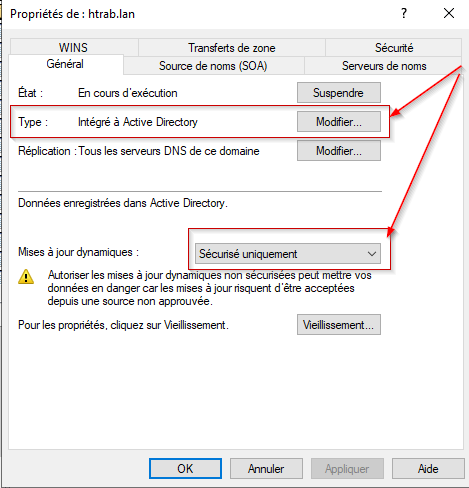

En plus des avantages de la réplication, les zones DNS intégrées à Active Directory peuvent bénéficier de la mise à jour sécurisé des enregistrements. Pour configurer, le type de zone et la sécurité des mises à jour, ouvrez la console de gestion de DNS « DNSMgmt.msc », et faites un clic droit et propriété sur la zone DNS en question. Au niveau des zones DNS liées à Active Directory, il est préférable de conserver des zones intégrées à Active Directory et de n'autoriser que les mises à jour sécurisées. La partie réplication permet de modifier la réplication sur l'ensemble du domaine ou de la forêt et donc de choisir dans quelle partition Active Directory la zone sera enregistrée.

Il est important de comprendre le mécanisme de mise à jour sécurisée. Un enregistrement DNS dans une zone stocké dans Active Directory est un objet de l'annuaire. Comme pour l'ensemble des objets de l'AD, il bénéficie de permission à travers les ACL.

Par défaut, n'importe quel utilisateur authentifié (compte utilisateur et compte ordinateur ayant été authentifié) peut créer un enregistrement DNS.

Par défaut, seul le propriétaire et les membres du groupe Admins du domaine et DNSAdmins peuvent modifier ou supprimer un enregistrement existant.

Si vous créer manuellement des enregistrements pour vos machines, vous bénéficiez du droit de mettre à jour l'enregistrement en tant que propriétaire. Cependant, la machine qui porte le nom n'aura pas la possibilité de le mettre à jour. Par défaut, l'enregistrement A devrait soit être créé par la machine soit par le serveur DHCP. Si vous utilisez des zones de recherches inversé, il est important que l'enregistrement soit créé par le serveur DHCP pour les postes n'ayant pas d'IP fixe, plutôt que la machine, sinon elle ne sera pas mise à jour lorsque l'IP sera attribué à un autre ordinateur.

Certaines opérations peuvent provoquer des problèmes de mises à jour DHCP. C'est le cas par exemple lorsque le compte d'ordinateur d'une station membre est supprimé puis recrée alors que l'enregistrement DNS existe déjà avec comme propriétaire l'ancien compte d'ordinateur qui n'existe plus.