Microsoft a mis en place une nouvelle version de LAPS qui remplace l'ancien LAPS hérité. La solution n'est pas juste une mise à jour, mais un nouveau produit. En effet, elle utilise de nouveaux attributs dans l'annuaire Active Directory et offre des possibilités nouvelles dont entre autres :

- Choisir entre le stockage mot de passe du compte administrateur local dans Active Directory (sur site) ou dans Microsoft Entra (anciennement Azure AD)

- Chiffrement des mots de passe stockés

- Conservation d'un historique paramétrable

Microsoft LAPS a été intégré nativement dans les OS à travers les mises à jour d'avril 2023 pour les systèmes d'exploitation suivants :

- Windows 10 depuis la version 20h2 avec la mise à jour d'avril 2023

- Windows 11 avec la mise à jour d'avril 2023

- Windows 2019 avec la mise à jour d'avril 2023

- Windows 2022 avec la mise à jour d'avril 2023

Windows LAPS concerne les éditions de Windows pouvant être intégré dans un domaine. Il s'agit des éditions « professionnel », « enterprise » et « education ».

Au niveau des prérequis, le niveau fonctionnel du domaine doit être de Windows 2016, sinon l'option du stockage du mot de passe chiffré n'est pas disponible. Pour rappel, il n'existe pas de niveau fonctionnel 2019 ou 2022.

En ce qui concerne le système d'exploitation, Windows LAPS n'est pris en charge entièrement qu'avec des contrôleurs de domaines sous Windows Serveur 2019 et Windows Serveur 2022.

Vous pouvez tout de même utiliser la solution pour gérer les comptes locaux de vos postes membres Windows 10 20h2 et supérieur et de vos serveurs Windows 2019 et supérieur, avec des contrôleurs de domaine en 2016.

Dans ce cas, vous ne pourrez utiliser l'option de gestion du mot de passe de restauration d'annuaire (DSRM). Elle n'est disponible que sur les contrôleurs de domaine en Windows 2019 et Windows 2022.

|

|

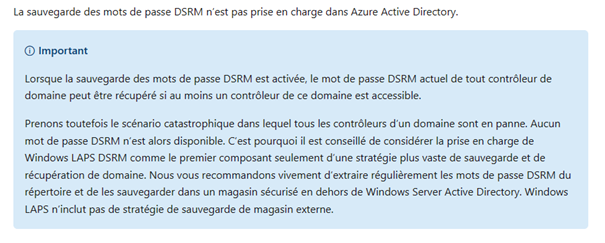

L'utilisation de Windows LAPS pour gérer les mots de passe de restauration d'annuaire apporte certaines questions sur lesquelles il vaut faudra réfléchir. En effet, si les mots de passe de Windows LAPS sont stockés dans Active Directory, vous ne pourrez y accéder si aucun contrôleur de domaine n'est disponible. Cela pourrait poser un problème lors de certains scénarios de restauration. Il vous faudra prévoir une sauvegarde de ce mot de passe dans un emplacement sécurisé. Il est donc indispensable de revoir ses procédures de restaurations Active Directory avant d'utiliser l'option de gestion des mots de passe de restauration d'annuaire. Vous trouverez d'ailleurs un avertissement dans ce sens dans le lien suivant : https://learn.microsoft.com/fr-fr/windows-server/identity/laps/laps-concepts#dsrm-password-support.

|

|

Microsoft LAPS a été intégré nativement dans les OS à partir des mises à jour mensuelles d'avril 2023.

Le tableau ci-dessous, vous donne la liste des paramètres et leur limite d'application. Certain paramètre ne sont pas utilisés lorsque vous stockez les mots de passe dans Azure AD. Si aucun emplacement n'est spécifié, tous les paramètres sont ignorés.

https://learn.microsoft.com/fr-fr/windows-server/identity/laps/laps-management-policy-settings

|

Nom du paramètre |

Applicable quand BackupDirectory=AAD ? |

Applicable quand BackupDirectory=AD ? |

|

|

AdministratorAccountName |

Oui |

Oui |

|

|

PasswordAgeDays |

Oui |

Oui |

|

|

PasswordLength |

Oui |

Oui |

|

|

PasswordComplexity |

Oui |

Oui |

|

|

PostAuthenticationResetDelay |

Oui |

Oui |

|

|

PostAuthenticationActions |

Oui |

Oui |

|

|

ADPasswordEncryptionEnabled |

Non |

Oui |

|

|

ADPasswordEncryptionPrincipal |

Non |

Oui |

|

|

ADEncryptedPasswordHistorySize |

Non |

Oui |

|

|

ADBackupDSRMPassword |

Non |

Oui |

|

|

PasswordExpirationProtectionEnabled |

Non |

Oui |

|

Une autre nouveauté de Windows LAPS est l'accès aux informations depuis la console « utilisateurs et ordinateurs Active Directory ». Il suffit de sélectionner les propriétés de l'ordinateur en question.

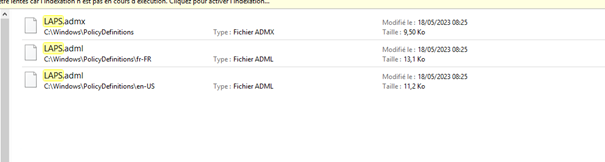

Si vous utilisez un magasin central, il faudra copier les fichiers ci-dessous dans le dossier « policydefinitions » du partage « sysvol ». Les fichiers peuvent être retrouvés dans le dossier « c:\windows\policydefinition » des serveurs Windows Serveur 2019 et 2022 ou des postes clients membres compatible et mis à jour avec au moins la mise à jour d'avril 2023.

Si vous utilisez un magasin central, il vous sera possible de configurer les paramètres pour Windows LAPS depuis un contrôleur de domaine Windows 2016. Soit avec un magasin central, soit en copiant les fichiers admx dans le dossier « c:\Windows\policydefinition » de chacun de vos contrôleurs de domaine Windows 2016.

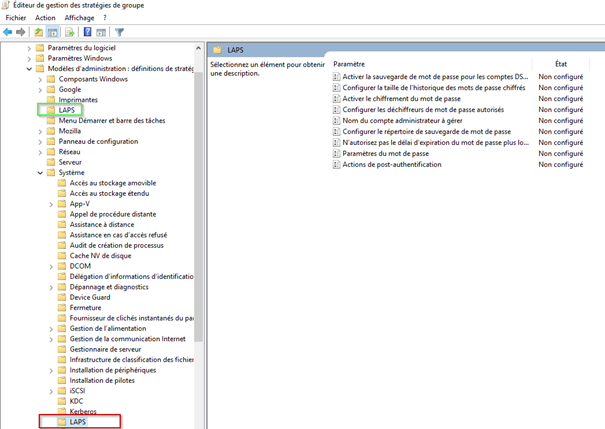

La configuration des paramètres de Windows LAPS ne se trouve pas au même endroit que l'ancien Microsoft LAPS dans les stratégies de groupe. Il y a bien des paramètres distincts entre les deux solutions.

Dans l'image ci-dessous, vous verrez en vert l'emplacement des paramètres de l'ancien Microsoft LAPS et en rouge celui de Windows LAPS.

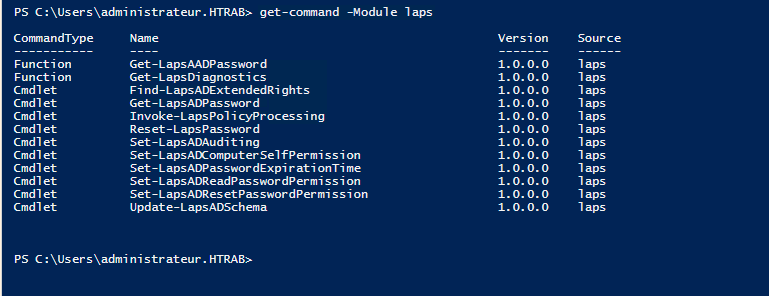

Un nouveau module PowerShell pour Windows LAPS est également disponible.

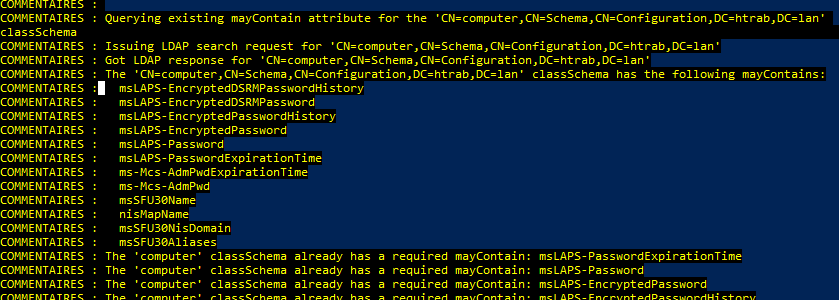

Une première étape après l'installation de la mise à jour d'avril 2023 est l'application des modifications sur le schéma Active Directory si vous souhaitez utiliser la fonctionnalité avec votre annuaire local.

La mise à jour se fait avec la commande « Update-LAPSADSchema » inclus dans le module Powershell « LAPS ».

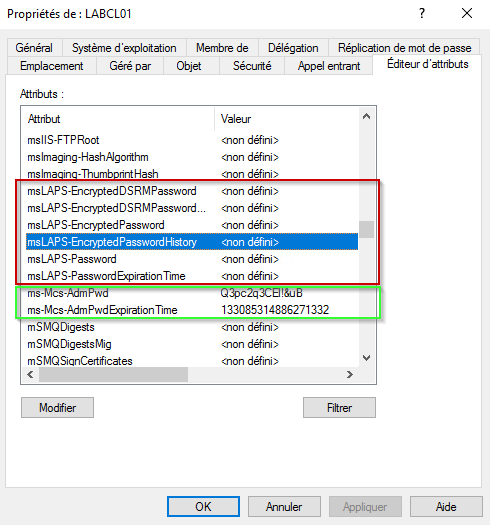

Dans l'image ci-dessous, vous retrouverez dans le cadre rouge, les attributs utilisés par Windows LAPS et dans le cadre vert les attributs de l'ancien Microsoft LAPS.

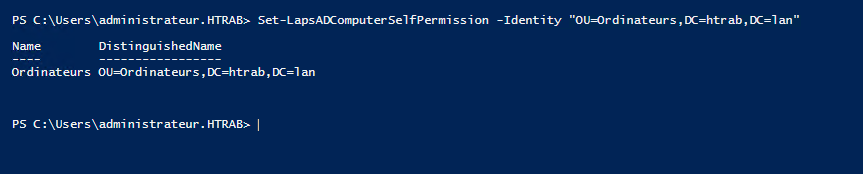

Afin d'utiliser Windows LAPS, il faudra ajouter la possibilité à chaque ordinateur de modifier les informations de LAPS de son compte d'ordinateur dans Active Directory. Pour configurer les autorisations, vous devez utiliser la commande PowerShell suivante.

Set-LapsADComputerSelfPermission -Identity OU=Ordinateurs,DC=htrab,DC=lan

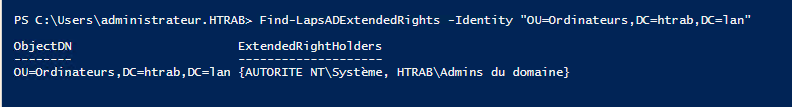

Lorsque vous ajoutez de nouvelles autorisations à LAPS, il faut également se rappeler qu'il est possible que des délégations spécifiques aient déjà été configurées sur cette unité d'organisation.

La commande suivante permet de vérifier les autorisations qui pourraient représenter une faille.

Find-LapsADExtendedRights -Identity OU=Ordinateurs,DC=htrab,DC=lan

Si vous utilisez déjà Microsoft LAPS, vous pouvez utiliser Microsoft LAPS en parallèle de Windows LAPS, si le compte d'administration paramétrés dans les deux solutions ne désigne pas le même compte local (voir le compte définit dans la stratégie de groupe, si aucun n'est défini le compte administrateur existant par défaut dans Windows est utilisé).

Il existe également un mode « émulation Microsoft LAPS » dans Windows LAPS, mais celui-ci ne permet pas le chiffrement du mot de passe.