Les administrateurs de la PKI ont par exemple pour mission :

- l'installation de l'autorité de certification

- arrêter et démarrer les services de l'autorité

- Configurer les extensions (publication de la CRL) et les paramètres de l'autorité

- renouveler le certificat de l'autorité

- gérer les rôles et les permissions

Les administrateurs de la PKI doivent pour cela disposer d'autorisation :

- Sur les conteneurs Active Directory dans la partie configuration, s'il s'agit d'une autorité de certification d'entreprise.

-D'ajouter des membres dans les groupes Active Directory « Accès compatible pré-Windows 2000 » et « Éditeurs de certificats », présent dans le domaine racine de la forêt.

- D'administration du système d'exploitation sur l'autorité de certification. Par défaut, il est nécessaire d'être membre du groupe « administrateurs » local à machine.

- De modifier les autorisations sur la gestion de l'autorité de certification.

- Création des groupes administrateurs d'autorité de certification

Dans l'exemple suivant nous allons des groupes afin de gérer l'administration de l'autorité en se basant sur le modèle AGDLP. Dans ce modèle le compte utilisateur (Account) et membre d'un groupe global de sécurité (G), lui-même membre d'un groupe de domaine local (DL). Les autorisations (P) sont accordées au groupe de domaine local.

|

|

Pour rappel : - le groupe global ne peut contenir que des utilisateurs du même domaine, mais il peut être vu depuis n'importe quel domaine de la forêt ou depuis un domaine approuvé. -le groupe de domaine local peut avoir des groupes d'autres domaines en tant que membre, mais il ne peut accorder des autorisations que sur des ressources du même domaine. |

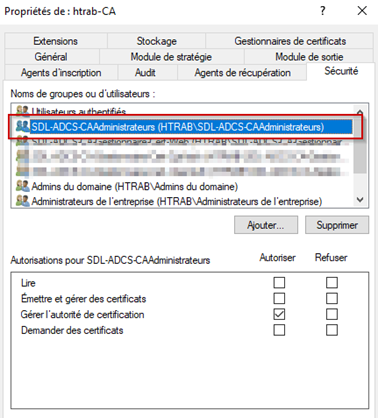

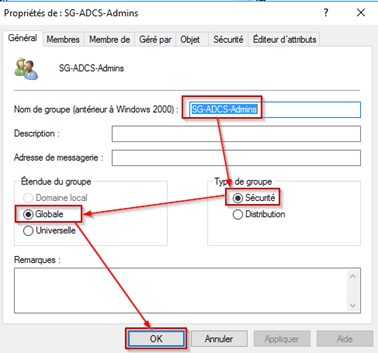

Depuis la console « Utilisateurs et Ordinateurs et Active Directory », créer un groupe comme dans l'exemple suivant : « SG-ADCS-Admins ».

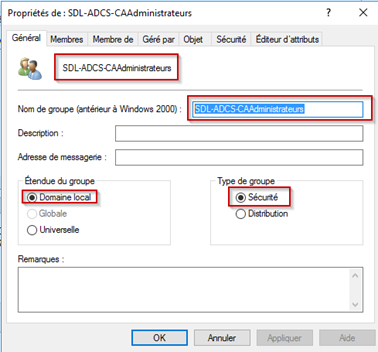

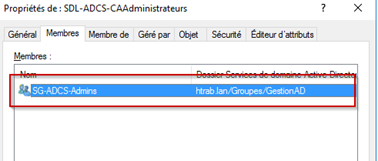

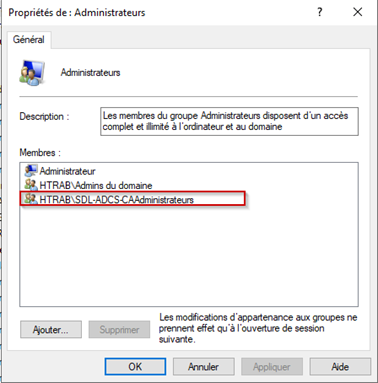

Ensuite créer un groupe de sécurité de domaine locale « SDL-ADCS-CAAdministrateurs ».

Le groupe « SG-ADCS-Amins » doit être ajouté en tant que membre du groupe « SDL-ADCS-CA-Administrateurs ».

Les comptes utilisateurs des administrateurs doivent être ajoutés en tant que membre du groupe « SG-ADCS-Amins ».

- Création d'une délégation de droit sur l'annuaire AD pour la création des informations d'une autorité de certification d'entreprise

Dans l'annuaire Active Directory, il existe un conteneur dans la partition de configuration et dans le nœud de service, contenant les informations des autorités de certifications, les listes de révocation publiées dans Active Directory, les modèles de certificats…

Pour installer une nouvelle autorité de certification d'entreprise, il faut disposer des permissions de création et d'écriture sur cet objet et les objets enfants.

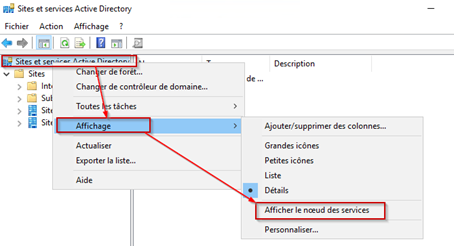

Pour créer la délégation, ouvrez la console « Sites et Services Active Directory ». Dans les options d'affichage, activez l'option « afficher le nœud de services ».

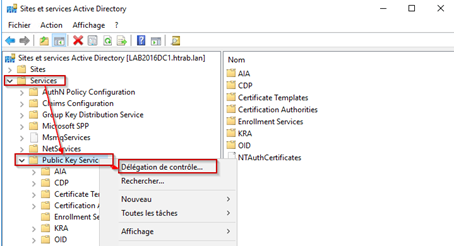

Dans la partie « Public Key Services » contenu dans le nœud « services », faites un clic droit, puis sélectionnez « délégation de contrôle ».

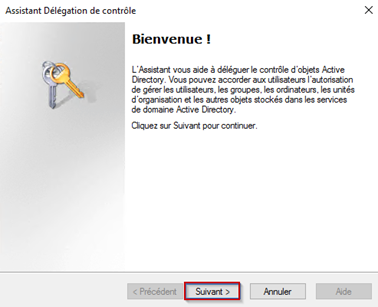

Sur la page de « bienvenue » de l' « assistant de délégation de contrôle », cliquez sur « suivant ».

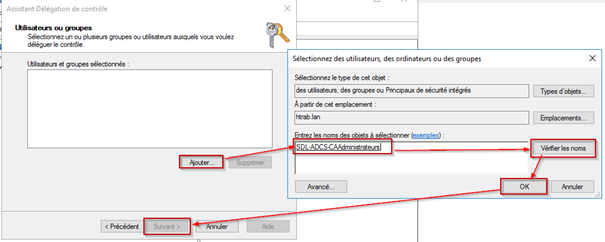

Sur la page « utilisateurs ou groupes », cliquez sur « ajouter » et recherchez le groupe de domaine local que vous avez créé précédemment, puis cliquez sur suivant.

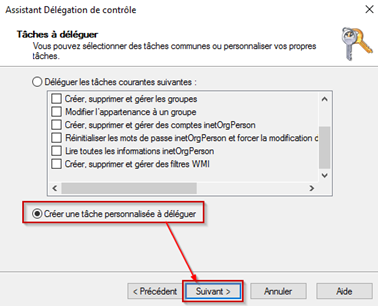

Sur la page « tâches à déléguer », sélectionnez « créer une tâche personnalisée », puis cliquez sur « suivant ».

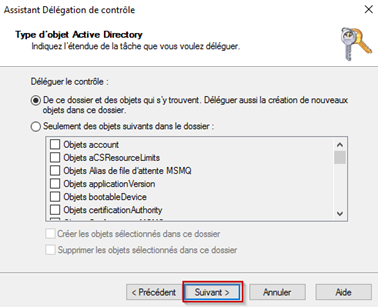

Sur la page « types d'objet Active Directory », sélectionnez « de ce dossier et des objets qui s'y trouvent », puis cliquez sur « suivant ».

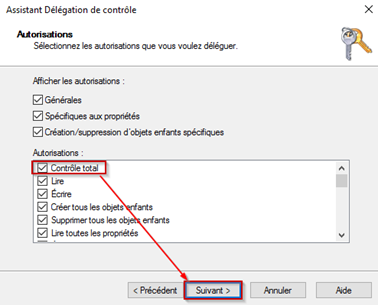

Sur la page « autorisations », sélectionnez « contrôle total », puis cliquez sur « suivant ».

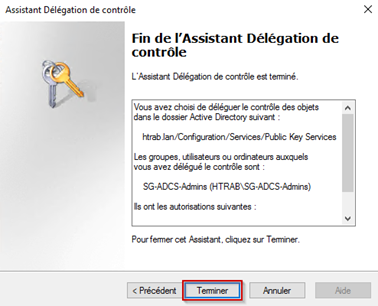

Sur la page « fin de l'assistant délégation de contrôle », cliquez sur « terminer ».

- Ajout des autorisations sur le groupe « htrab.lan/Builtin/Accès compatible pré-Windows 2000 »

Lors de l'installation de l'autorité de certification d'entreprise, le compte de l'ordinateur disposant de ce rôle est ajouté dans le groupe « Accès compatible pré-Windows 2000 » . L'administrateur qui installe le rôle doit disposer du droit d'écriture sur le groupe et au minimum de l'autorisation de gérer les membres.

|

|

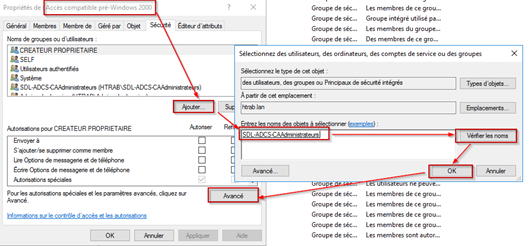

Dans la console « utilisateurs et ordinateurs Active Directory », il faut sélectionner « fonctionnalités avancées » depuis le menu affichage, pour faire apparaître la partie sécurité dans les propriétés des objets de l'annuaire. |

Recherchez le groupe « Accès compatible pré-Windows 2000 » dans le conteneur « builtin » de votre annuaire. Dans la partie sécurité, cliquez sur « ajouter » et recherchez votre groupe, puis cliquez sur « avancé ».

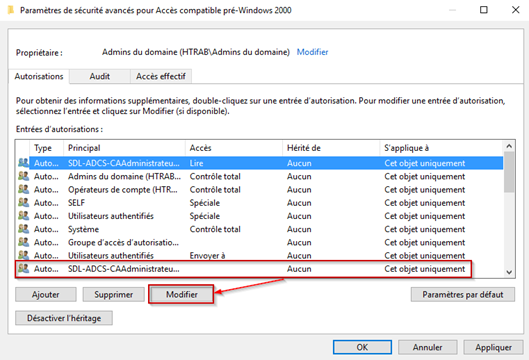

Sur les paramètres de sécurités avancées, cliquez sur « modifier ».

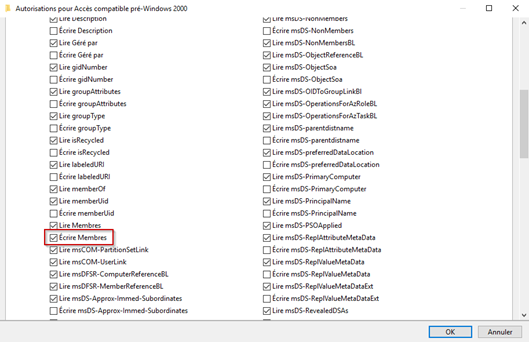

Dans la liste des autorisations, cherchez « écrire membre » et sélectionnez l'option, puis cliquez sur « OK ».

- Ajout des autorisations sur le groupe « htrab.lan/Users/Éditeurs de certificats »

Vous

Comme pour le groupe « Accès compatible pré-Windows 2000 », le compte d'ordinateur de l'autorité de certification d'entreprise est ajouté à ce groupe.

- Ajout du droit administrateur local sur l'autorité de certification

Pour installer le rôle et pour gérer les services, le compte utilisateur disposant du rôle d'administrateur AD CS doit être membre du groupe local « administrateurs » sur le serveur devant hébergé le rôle ADCS.

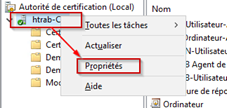

- Ajout des permissions sur l'autorité

Vous pouvez après installation ajouter d'autres groupes ayant des droits d'administrations sur AD CS, sans être forcément membre du groupe que nous avons créé. Il suffit d'ajouter l'autorisation de gérer l'autorité dans les permissions depuis la console de l'autorité de certification. Par défaut, le groupe que nous avons créé en dispose déjà en tant que membre du groupe « administrateurs » du serveur hébergeant le rôle AD CS.