Lors de la migration d'un environnement Active Directory vous risquez de rencontrer des difficultés avec les éléments qui dépendent de votre annuaire. Citons par exemple Microsoft Exchange dont les services sont très dépendants du catalogue global. Ces difficultés sont liées en général à des oublis lors de la mise à niveau, surtout dans de grandes entreprises, où la personne en charge de la migration, n'a pas forcément conscience de l'ensemble des applicatifs s'appuyant sur l'AD. Afin de préparer au mieux votre déploiement, il est recommandé de réaliser un inventaire de votre environnement et des services qui en dépendent.

Documentez les éléments suivants :

-

Liste des domaines avec le niveau fonctionnel, les approbations de domaine ou de forêt.

-

Liste des contrôleurs de domaine avec les rôles (Serveur de fichiers et d'impression, DNS, DHCP, KMS,…) et les applications installées. Lister les serveurs qui disposent du catalogue global, des rôles FSMO, serveurs tête de pont pour la réplication inter-sites.

-

Liste des serveurs DNS, liste des zones DNS, redirecteurs, redirecteurs conditionnels et zone de Stub.

-

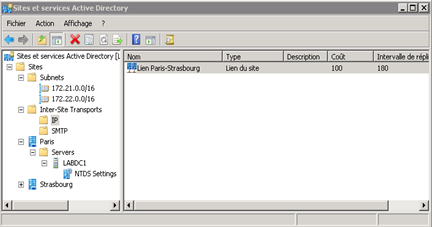

Liste des sites, sous réseau et lien de site (performances, plage de disponibilités).

-

Liste des équipements qui utilisent l'annuaire LDAP (serveur Proxy Web avec authentification, serveur Radius, solution VPN, copieurs multifonctions).

-

Liste des applications utilisant l'authentification Active Directory ou exécutant des requêtes LDAP (inspecter les applications qui utilisent le compte et le mot de passe Windows comme information de connexion).

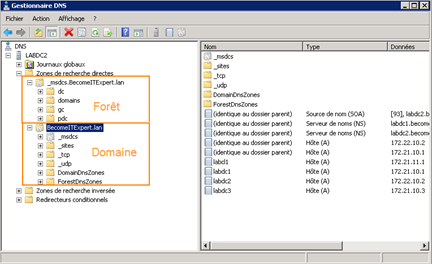

Il est recommandé d'utiliser les services DNS sur vos contrôleurs de domaine. Il est préférable d'utiliser des zones DNS intégrés à Active Directory et acceptant les mises à jour sécurisées. Les zones intégrées Active Directory bénéficient de la réplication multi-maître AD et sont donc toutes accessibles en écriture. Il n'est pas obligatoire que tous vos contrôleurs de domaines soient serveur DNS. Dans un environnement Multi-Site, si vous prévoyez d'installer un contrôleur de domaine afin de garantir la disponibilité du service, il est primordial d'assurer également la résolution de nom sur ce site. Dans une forêt Active Directory il existe une zone DNS propre à la forêt « _mstsc » et une zone pour chaque domaine de la forêt. Il est recommandé de répliquer la zone de la forêt sur tous les DCs de la forêt et la zone du domaine sur tous les DCs du domaine. Les problèmes DNS sont à l'origine de beaucoup de problèmes Active Directory.

|

|

Les applications suivantes sont fortement liées à l'AD (liste non exhaustive) :

|

Pour vous aider à préparer votre déploiement, vous pouvez utiliser les informations suivantes.

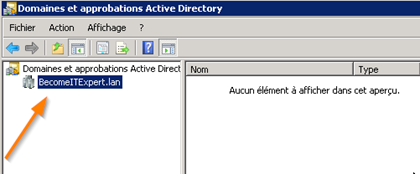

Vous pouvez consulter la liste des domaines de votre forêt depuis la console « Domaines et Approbations Active Directory» accessible via l'outil « Domain.msc ». Dans notre laboratoire la forêt comporte un domaine unique.

Vous pouvez utiliser la commande PowerShell suivante pour lister tous les domaines de la forêt :

Get-ADForest | Select Domains

|

|

Pour utiliser les Cmd-Lets PowerShell du module ActiveDirectory présentez dans ce livre, vous devez d'abord importer le ce dernier en exécutant la commande : Import-module ActiveDirectory |

|

|

La liste complète des Cmd-Lets du Module ActiveDirectory peut être obtenu via l'utilisation de la commande suivante : Get-Command –Module ActiveDirectoy |

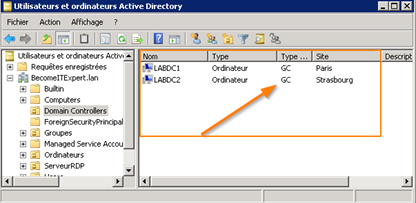

Déterminer les catalogues globaux pour chaque domaine, depuis la console « Utilisateurs et Ordinateurs Active Directory », sur l'unité d'organisation « Domain Controllers » :

La commande PowerShell suivante permet de lister les DCs qui sont catalogues globaux :

Get-ADForest | Select GlobalCatalogs

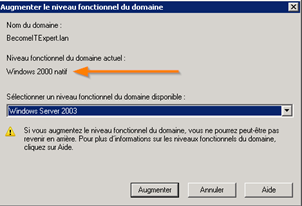

Pour le niveau fonctionnel des domaines et de la forêt, utilisez la console « Domaines et approbations Active Directory ». Il suffit de faire un clic droit sur le nom du domaine ou sur « Domaines et approbations Active Directory », puis sélectionnez « Augmenter le niveau fonctionnel du domaine/de la forêt ».

Pour déterminer le niveau fonctionnel de la forêt avec PowerShell, utilisez la commande :

Get-ADForest | select Forestmode

Pour le niveau fonctionnel du domaine, utilisez la commande :

Get-ADDomain | select Domainmode

Vous trouverez la liste des zones DNS hébergées sur un contrôleur de domaine à partir de la console DNS (sauf si vos DCs ne font pas office de DNS Server).

Vous pouvez vérifier si la zone est intégrée à Active directory dans les propriétés de la zone. Sur l'image ci-dessous, vous pourrez déterminer les paramètres de réplications de la zone. La flèche indique les options de mise à jour de la zone.

Si la zone DNS hébergée sur votre DC n'est pas intégrée à l'annuaire Active Directory, vous pouvez modifier le paramètre depuis cette page. Le changement en zone intégrée à l'AD n'impacte pas la production.

Vous trouverez également le détail des relations d'approbations en ouvrant les propriétés du domaine en question, sur la page « Approbations ».

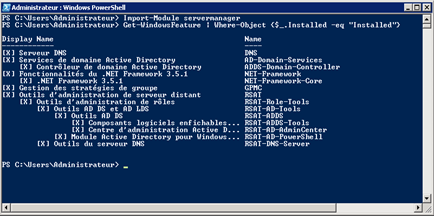

Pour lister les rôles installés sur un serveur, utilisez la commande PowerShell suivante :

Import-Module ServerManager

Get-WindowsFeature | Where-Object {$_.Installed -eq "Installed"}

La console « Sites et Services Active Directory », vous permettra de faire le point sur la partie Sites, Réseaux et Lien de sites.

Pour déterminer si un contrôleur de domaines a été défini comme serveur tête de pont pour la réplication intersites, ouvrez les propriétés du serveur. Dans la page « Général », vous pourrez vérifier si le DC en question est serveur tête de pont.

Cet article est un extrait de l'eBook de référence « Active Directory 2012 R2 – Design et déploiement en Entreprise [Guide du Consultant] »