J'avais déjà écrit un article sur les niveaux d'authentification NTLM :

[AD DS Sécurité] NTLM et niveau d'authentification Lan Manager

Pour rappel, il est fortement recommandé de définir un niveau d'authentification Lan Manager sur 3 ou plus (clients et serveurs membres en tant que client utilisent NTLM V2 et Kerberos) et il serait préférable d'utiliser 5 (Serveurs Windows utilisent NTLM V2).

Le niveau 5 permet donc de s'assurer que les clients envoient des demandes en NTLMV2 et que les serveurs ne répondent qu'avec NTLMV2 ou Kerberos. Les anciens protocoles tel que LM jusqu'à NTLM V1 ne sont plus utilisés.

Microsoft a publié un article sur l'audit de l'utilisation de NTLMV1 à travers les journaux d'événements. Le principe est de rechercher l'événement « 4624 » du journal de sécurité dans lequel apparait la méthode NTLMV1. Pour cela, il faut activer l'audit de réussite de connexion sur vos contrôleurs de domaine. Vous trouverez plus d'information sur les événements de connexion dans le lien suivant.

Par défaut, les événements pour les succès de connexion sont enregistrés sur Windows Server.

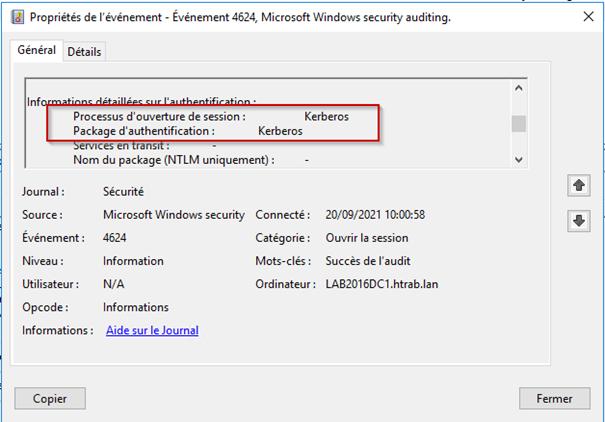

L'évènement « 4624 » présent dans le journal de sécurité est assez large vu qu'il reprend l'ensemble des éléments d'authentification quel que soit le protocole utilisé. Dans l'exemple ci-dessous un événement lié à une authentification par Kerberos.

l

l

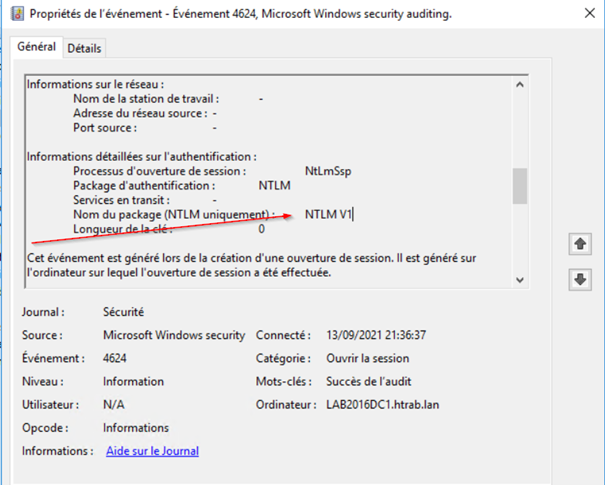

Les événements d'authentification de type NTLM V1 peuvent être retrouvés dans le corps du message de l'événement 4624, sous la propriété « Nom du package(NTLM Uniquement) ».

Vous trouverez ci-joint un script permettant de rechercher dans les journaux, si des événements de connexion NTLMv1 sont encore présent :

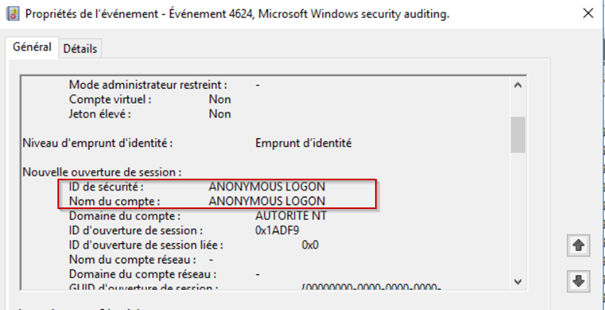

Sur le lien Microsoft il est indiqué de ne pas tenir compte des événement « Anonymous Logon ».

Pour ce faire, vous pouvez utiliser le paramètre :

Get-NtlmV1LogonEvents.ps1 -NullSession $false

Il est à noter que chaque contrôleur de domaine a ses propres événements.

Le script proposé vous permettra de rechercher sur l'ensemble des contrôleurs de domaine avec l'option : « -target DCs »

Get-NtlmV1LogonEvents.ps1 -Target DCs -NullSession $false.

Si aucune authentification NTLM n'est retrouvée dans vos journaux (et si les audits sont bien activés sur tous les contrôleurs de domaine), vous devrIez pouvoir modifier le niveau d'authentification Lan Manager sur 5.