Nous avons vu dans la première partie, comment activer les audits afin de rechercher les connexions LDAP non sécurisées sur le port 389(ou 3268 pour le catalogue global).

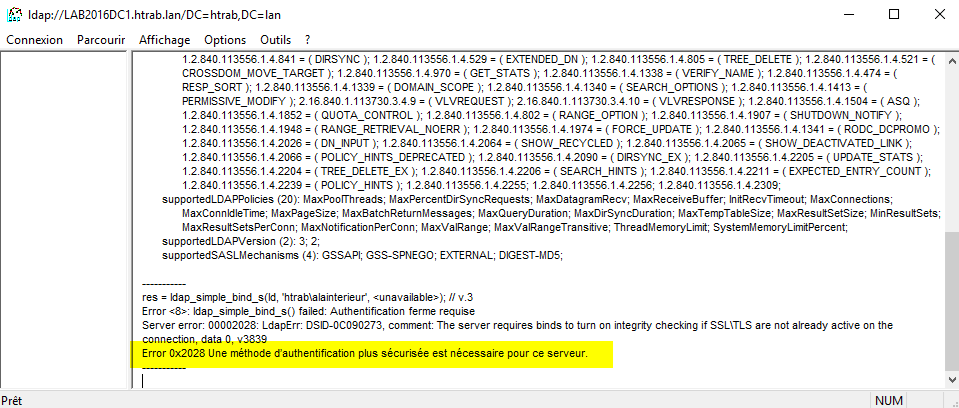

Lorsque vous avez détecté et corrigé les connexions non sécurisées, vous pouvez activer des paramètres pour les postes clients Windows et pour les contrôleurs de domaine afin d'exiger la signature. Cela supprime les authentifications simples et SASL non signé.

Il est recommandé de configurer les clients avant la mise en œuvre du paramètre sur les contrôleurs de domaine.

Pour paramétrer les postes clients Windows, vous pouvez utiliser le paramètre suivant dans les options de sécurité à l'aide des stratégies de groupe (gpmc.msc). Il est nécessaire de configurer le client pour utiliser la signature, avant l'exigence de la signature sur les DCs.

Créer une nouvelle stratégie de groupe, lié au niveau du domaine. Dans cette stratégie, activez le paramètre suivant :

Configuration ordinateur (activée)masquer

Stratégies locales/Options de sécuritémasquer

|

Stratégie |

Paramètre |

|

|

Sécurité réseau : conditions requises pour la signature de client LDAP |

Exiger la signature |

|

Configuration ordinateur (activée)masquer

Stratégies locales/Options de sécuritémasquer

|

Stratégie |

Paramètre |

|

Contrôleur de domaine : conditions requises pour la signature de serveur LDAP |

Exiger la signature |

Si vous utilisez l'outil Microsoft Security & Compliance Toolkit, vous constaterez que la recommandation dans les ligne de base est bien d'exiger la signature LDAP.